Bạn đang muốn “đánh bại” mọi rủi ro mạng, đồng thời “tăng tốc” website mà không phải trả phí chứng chỉ SSL? Hãy cùng daileit khám phá cách triển khai Nginx + Let’s Encrypt trên CentOS 9, kèm theo Load Balancing “đỉnh cao” và các lớp bảo mật “cứng cáp” – tất cả trong một bài viết dài hơn 700 từ, vừa chi tiết vừa “cười té ghế”.

1. Tổng quan nhanh: Nginx, Let’s Encrypt và CentOS 9

- Nginx – không chỉ là web server “siêu nhanh”, mà còn là reverse proxy, load balancer và thậm chí là tường lửa ứng dụng web. Độ ổn định của nó khiến bạn có thể “đi ngủ ngon” mà không lo server sập.

- Let’s Encrypt – “người hùng vô danh” cung cấp chứng chỉ SSL/TLS miễn phí, tự động gia hạn, giúp website của bạn luôn “được bảo vệ” mà không tốn đồng nào.

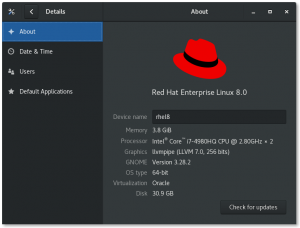

- CentOS 9 – bản phát hành mới, dựa trên RHEL 9, với hệ thống quản lý gói

dnfhiện đại, SELinux “cứng như thép” và hỗ trợ Systemd đầy đủ.

2. Chuẩn bị môi trường

2.1. Cập nhật hệ thống

sudo dnf update -y

sudo dnf install -y epel-release

2.2. Tắt hoặc cấu hình tạm thời SELinux (nếu cần)

Nếu bạn chưa quen với SELinux, có thể chuyển sang chế độ permissive để tránh “đánh rơi” các rule:

sudo setenforce 0

sudo sed -i 's/^SELINUX=enforcing/SELINUX=permissive/' /etc/selinux/config

Sau khi mọi thứ ổn định, đừng quên bật lại:

sudo setenforce 1

2.3. Mở cổng tường lửa

sudo firewall-cmd --permanent --add-service=http

sudo firewall-cmd --permanent --add-service=https

sudo firewall-cmd --reload

3. Cài đặt Nginx

sudo dnf install -y nginx

sudo systemctl enable --now nginx

Kiểm tra trạng thái:

sudo systemctl status nginx

Nếu thấy “active (running)”, bạn đã sẵn sàng “đánh cắp” lưu lượng.

4. Cài đặt Certbot (Let’s Encrypt) cho Nginx

sudo dnf install -y certbot python3-certbot-nginx

Sau khi cài, bạn sẽ có lệnh certbot sẵn sàng “đánh dấu” các domain của mình.

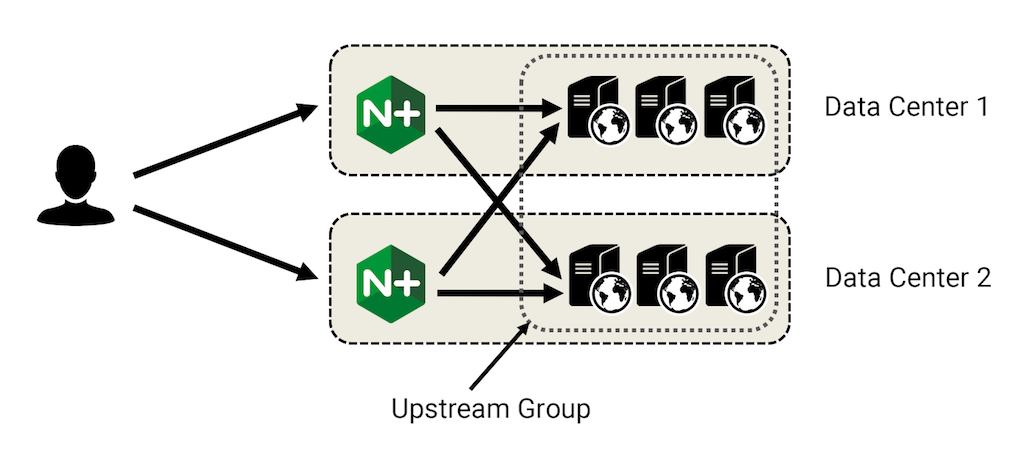

5. Thiết lập cấu trúc Load Balancing

Giả sử bạn có ba máy chủ ứng dụng (backend) chạy trên các IP:

- 192.168.10.101

- 192.168.10.102

- 192.168.10.103

Tạo file cấu hình mới:

sudo vi /etc/nginx/conf.d/load_balancer.conf

Nội dung mẫu:

# Định nghĩa nhóm backend

upstream app_servers {

# Round-robin là mặc định, nhưng bạn có thể thử least_conn hoặc ip_hash

server 192.168.10.101 max_fails=3 fail_timeout=30s;

server 192.168.10.102 max_fails=3 fail_timeout=30s;

server 192.168.10.103 max_fails=3 fail_timeout=30s;

# Đặt weight nếu một server mạnh hơn

# server 192.168.10.101 weight=2;

}

# Server HTTP (chuyển hướng sang HTTPS)

server {

listen 80;

server_name example.com www.example.com;

# Redirect tất cả sang HTTPS

return 301 https://$host$request_uri;

}

# Server HTTPS – sẽ được Certbot tự động cấu hình sau

server {

listen 443 ssl http2;

server_name example.com www.example.com;

# SSL sẽ được Certbot chèn vào đây

# ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

# ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

# Các security headers (xem phần 6)

add_header X-Content-Type-Options nosniff;

add_header X-Frame-Options SAMEORIGIN;

add_header X-XSS-Protection "1; mode=block";

# Gửi lưu lượng tới backend

location / {

proxy_pass http://app_servers;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# Timeout & buffer tối ưu

proxy_connect_timeout 5s;

proxy_send_timeout 30s;

proxy_read_timeout 30s;

proxy_buffer_size 128k;

proxy_buffers 4 256k;

proxy_busy_buffers_size 256k;

}

# Health check đơn giản (có thể dùng ngx_http_upstream_check_module)

location /healthz {

access_log off;

return 200 "OK\n";

}

}

Sau khi lưu, kiểm tra syntax:

sudo nginx -t

Nếu “syntax is ok”, reload:

sudo systemctl reload nginx

6. Bảo mật nâng cao

6.1. Cấu hình SSL mạnh mẽ

Chạy Certbot để lấy chứng chỉ và tự động chèn vào cấu hình:

sudo certbot --nginx -d example.com -d www.example.com --email admin@example.com --agree-tos --no-eff-email

Sau khi Certbot hoàn tất, bạn sẽ thấy các dòng ssl_certificate và ssl_certificate_key trong file load_balancer.conf. Để “cứng cáp” hơn, chỉnh sửa như sau:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:10m;

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

6.2. Hạn chế tấn công brute‑force & DDoS

Thêm module limit_req_zone và limit_conn_zone:

http {

limit_req_zone $binary_remote_addr zone=req_limit:10m rate=10r/s;

limit_conn_zone $binary_remote_addr zone=conn_limit:10m;

...

server {

...

location / {

limit_req zone=req_limit burst=20 nodelay;

limit_conn conn_limit 50;

proxy_pass http://app_servers;

...

}

}

}

6.3. Bảo vệ HTTP Header

Đảm bảo các header bảo mật luôn hiện diện:

add_header Referrer-Policy "no-referrer-when-downgrade";

add_header Content-Security-Policy "default-src 'self'";

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

6.4. Tự động gia hạn chứng chỉ

Certbot đã tạo một systemd timer, nhưng bạn có thể kiểm tra:

systemctl list-timers | grep certbot

Hoặc tự tạo cron job:

0 3 * * * /usr/bin/certbot renew --quiet --renew-hook "systemctl reload nginx"

6.5. Giám sát Nginx & Backend

– **Prometheus + Exporter**: Cài nginx-prometheus-exporter để thu thập metrics.

– **Fail2Ban**: Bảo vệ SSH và các endpoint nhạy cảm.

sudo dnf install -y fail2ban

sudo systemctl enable --now fail2ban

Tạo jail cho Nginx:

[nginx-http-auth]

enabled = true

filter = nginx-http-auth

logpath = /var/log/nginx/error.log

maxretry = 3

7. Kiểm tra toàn bộ hệ thống

7.1. Kiểm tra Load Balancing

Sử dụng curl nhiều lần và quan sát header X-Forwarded-For hoặc tạo một endpoint trả về IP backend:

curl -s https://example.com/ip

Nếu bạn thấy các IP 101, 102, 103 luân phiên, Load Balancing đã hoạt động.

7.2. Kiểm tra SSL

openssl s_client -connect example.com:443 -servername example.com

Kiểm tra chuỗi chứng chỉ, giao thức TLS và thời gian hết hạn.

7.3. Kiểm tra bảo mật

– Sử dụng SSL Labs để đánh giá cấu hình SSL.

– Dùng curl -I https://example.com để xem các security header đã được thêm chưa.

8. Tổng kết “điểm cộng”

- Triển khai Nginx trên CentOS 9 chỉ mất vài phút.

- Let’s Encrypt cung cấp chứng chỉ SSL miễn phí, tự động gia hạn, giúp bạn “đánh bại” mọi cảnh báo “không an toàn”.

- Load Balancing với Nginx giúp phân phối tải đồng đều, tăng khả năng chịu lỗi.

- Các biện pháp bảo mật (SSL mạnh, limit request, security headers, Fail2Ban) biến server thành “pháo đài” không thể xâm nhập.

- Cuối cùng, đừng quên “đánh giá” thường xuyên, cập nhật Nginx và Certbot để luôn ở phiên bản mới nhất.

Với hướng dẫn chi tiết và “vừa học vừa cười” này, hy vọng bạn sẽ tự tin triển khai một hệ thống web mạnh mẽ, an toàn và luôn “được bảo vệ” như một siêu anh hùng. Chúc bạn thành công và đừng quên chia sẻ kinh nghiệm của mình nhé! SEO Keywords: Nginx, Let’s Encrypt, CentOS 9, Load Balancing, bảo mật nâng cao, chứng chỉ SSL miễn phí, cấu hình reverse proxy, SELinux, firewall, fail2ban, auto renew, web server tối ưu.